ChatGPT Agent 模式完整指南:AI 幫你操作電腦、訂餐廳、買東西的時代來了

OpenAI 將 Operator 整合進 ChatGPT,推出 Agent 模式。AI 現在可以幫你瀏覽網頁、填表單、處理複雜任務。本文詳解功能、使用方式、價格方案與實際應用場景。

OpenAI 將 Operator 整合進 ChatGPT,推出 Agent 模式。AI 現在可以幫你瀏覽網頁、填表單、處理複雜任務。本文詳解功能、使用方式、價格方案與實際應用場景。

深入解析 Godot 4.6 所有新功能,包含 7 種反向運動學方法、螢幕空間反射重寫、Modern Theme、Tracy Profiler 支援、OpenXR 1.1、LibGodot 獨立函式庫等。這是你需要的唯一 Godot 4.6 更新指南。

2026 年 1 月 22 日,Anthropic 公開 Claude 的新版「靈魂文件」,從規則導向轉為原因導向的 AI 對齊方式,並首次正式討論 AI 意識與道德地位問題。

微軟宣布 Halo: Campaign Evolved 和 Forza Horizon 6 將登陸 PS5,Xbox 總裁 Sarah Bond 直言獨占遊戲是過時概念。這對玩家和產業意味著什麼?

2026 年 1 月 12 日,Apple 宣布與 Google 達成多年合作協議,Gemini AI 將為 Siri 和 Apple Intelligence 提供動力。這對 iPhone 用戶意味著什麼?

Unity 6.2 正式推出 Unity AI 功能套件,包含程式碼生成、素材製作、NPC 行為等 AI 輔助工具。本文詳解功能內容、使用方式、以及對獨立開發者的影響。

深入解析 2026 年初 AI 產業的重大發展,包含 Agentic AI Foundation 成立、MCP 協議開源、NVIDIA 新平台發表,以及這些變革對開發者的影響。

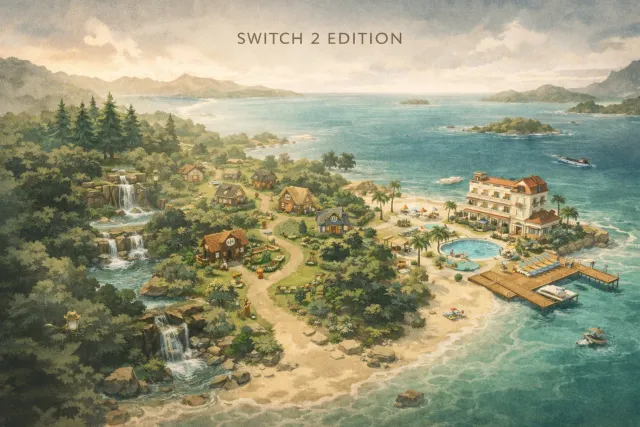

Animal Crossing: New Horizons Switch 2 Edition 於 1 月 15 日正式發售,本文詳細介紹升級內容、3.0 更新、是否值得購買升級包。

完整比較三大 AI 繪圖工具的優缺點、價格與適用場景,幫你找到最適合的 AI 圖像生成工具。

完整比較 2026 年主流 AI 語音克隆工具的功能、價格與隱私政策,幫你選擇最適合的配音解決方案。

深入比較 Cursor 和 GitHub Copilot 的功能、價格與適用場景,幫助開發者選擇最適合的 AI 編程工具。

回顧 2025 年最佳獨立遊戲,包含 Hollow Knight: Silksong、Hades 2、Blue Prince 等年度神作,以及 2026 年值得期待的獨立遊戲。